SK텔레콤이 유심 해킹 사태와 관련해 단말기고유식별번호(IMEI) 정보가 유출되지 않았다고 선을 그었다. "IMEI 정보만으로는 단말기를 불법 복제할 수 없다"고 강조했다.

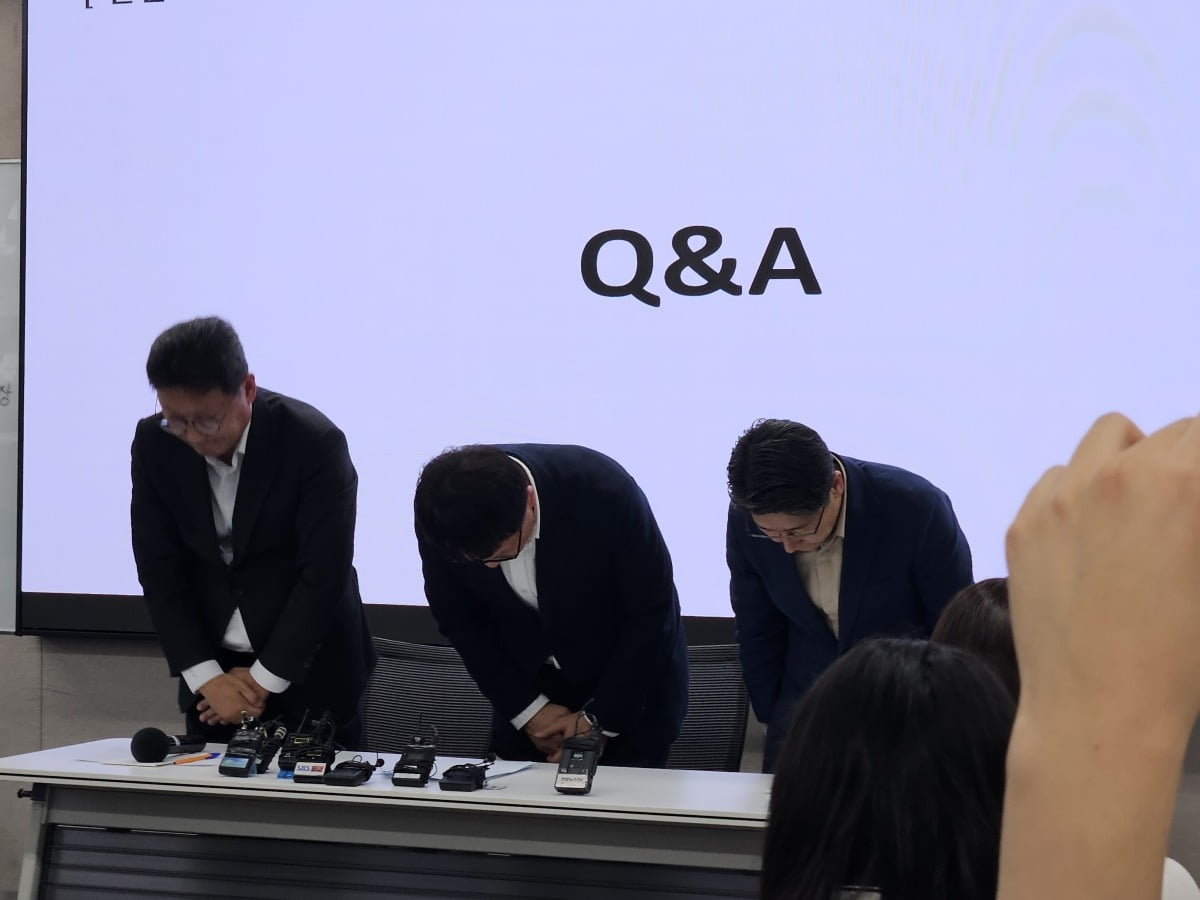

SK텔레콤은 19일 서울 중구 삼화타워에서 연 일일 브리핑에서 민관합동조사단의 2차 발표에 대한 자사 입장을 발표했다. 과학기술정보통신부는 이날 SK텔레콤 침해사고 민관합동조사단의 2차 조사 결과를 통해 악성코드가 감염된 임시 서버 파일 안에 IMEI가 저장된 사실이 확인됐다고 발표했다.

쟁점은 IMEI 유출 여부다. 민관합동조사단은 정밀 조사 결과 병화벽 로그기록이 남아 있는 작년 12월3일부터 지난달 4월24일까지는 IMEI가 유출되지 않았다고 보고했다. 다만 악성코드가 최초 설치된 시점인 2022년 6월15일부터 작년 12월2일까지는 로그 기록이 없어 IMEI 유출 여부를 확인할 수 없다고 설명했다.

SK텔레콤은 "서버가 감염된 것은 사실이나, 로그 기록이 없던 기간에도 유출된 정보는 없다"는 입장이다. 류정환 SK텔레콤 네트워크인프라 센터장은 "(로그ㅠ기록 외에도 IMEI 정보 유출을 확인할 수 있는) SK텔레콤이 가진 망 데이터라든지, 고객 불만 데이터, 수사 기관 신고 기록 등을 종합적으로 판단한 결과 IMEI 정보가 유출되지 않았다는 걸 확인했다"며 "그 당시 불법 유심 복제 사고가 있었다면 기록이 나왔어야 한다. 2022년 당시에 불법 유심 복제 사건이 있었으나 SK텔레콤 사건이 아니었다"고 설명했다.

로그 기록이 없는 기간 동안의 IMEI 정보 유출에 대해 정부 기관과 SK텔레콤이 다른 판단을 내리는 이유에 대해 류 센터장은 "로그 데이터 기준으로 (파악)해서 그럴 수밖에 없다"고 부연했다.

IMEI를 이용한 단말기 불법 복제도 사실상 불가능하다고 일축했다. 단말기를 불법 복제하려면 IMEI 숫자와 단말을 인증하는 키가 필요한 만큼 IMEI 정보만으로 단말기를 복제할 순 없다는 것이다. 무엇보다 단말 인증키도 제조사에서 관리해 사실상 IMEI를 활용한 복제는 불가능하다고 강조했다.

임봉호 SK텔레콤 MNO 사업부장은 "IMEI 숫자만으로는 복제가 불가능하다는 의견을 제조사로부터 받았다"고 설명했다. SK텔레콤은 구체적 회사명을 밝히지 않았지만 삼성전자 등으로 추정된다.

단말기가 불법 복제됐다 해도 고도화한 이상거래탐지시스템(FDS) 2.0 시스템이 사용을 원천 차단한다는 설명이다. FDS 2.0 시스템은 전날 오후 4시에 알뜰폰 고객 상관없이 전 고객에게 적용됐다. 이전 FDS 시스템은 불법 유심 복제를 막는 데에만 초점이 맞춰져 있었다.

류 센터장은 "단말기가 망에 접속하면 먼저 사람인지 확인한 다음 정상 가입자인지 2의 43승의 경우의 수를 모두 체크한다. 이후 사업자를 특정할 수 있는 코드를 기반으로 단말기가 SK텔레콤 망에 정상 진입했는지 10의 48승의 경우의 수를 확인해 네트워크에서 전면 차단한다"며 "FDS 2.0으로 복제 단말기를 막을 수 있어 고객은 안심할 수 있다"고 말했다.

임시 서버를 암호화하지 않은 이유는 성능 저하 때문이었다. 류 센터장은 "암호화를 하고 백신을 설치하면 망의 성능이 저하되는 측면이 있다"며 "그럼에도 암호화 등 관리에 미흡한 점이 있었고 전체적으로 이를 짚어보고 있다. 이번 사고를 계기로 암호화를 진행하고 보안 장치를 설치하는 등 안전 조치 강화 방안을 검토하는 중"이라고 설명했다.

SK텔레콤은 정보 유출로 인해 피해 사실이 발생하면 모든 책임을 지겠다고 했다. 또 이날 미국 정보보안 기업 트렌드마이크로가 밝힌 작년 7월과 12월에 발생한 국내 통신사 대상 BPF도어 공격도 SK텔레콤이 당한 것이 아니라고 해명했다.

유심을 교체한 가입자는 전날 기준 누적 219만명을 기록했다. 유심을 재설정한 가입자는 11만4000명으로 늘었다.

박수빈 한경닷컴 기자 waterbean@hankyung.com

15 hours ago

2

15 hours ago

2

![[K바이오 뉴프런티어 (9)] 넥스아이 "면역치료 불응 해결할 차세대 기술 개발…면역항암제 부흥 이끌 것"](https://img.hankyung.com/photo/202505/AD.40428114.1.jpg)

English (US) ·

English (US) ·