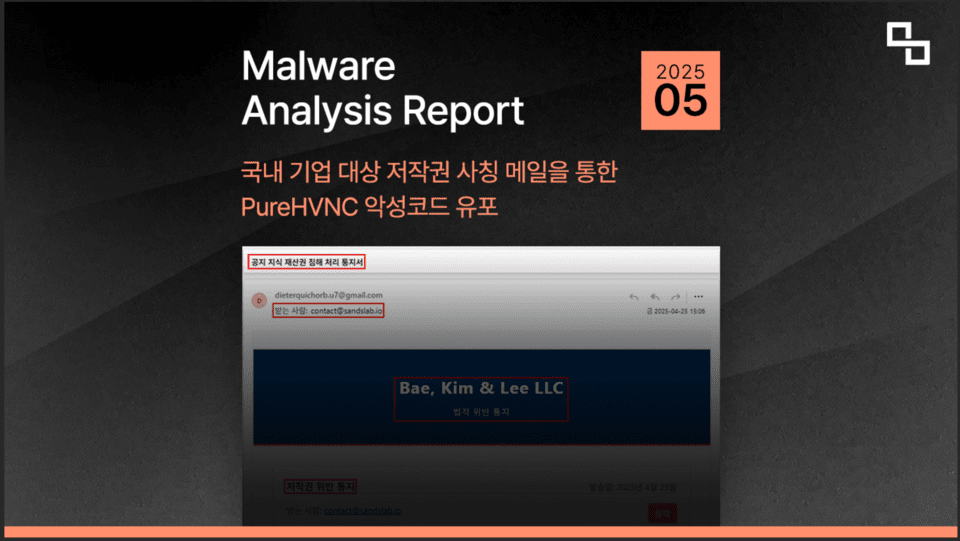

[아이티비즈 김문구 기자] 국내 기업과 기관을 겨냥한 '지식재산권 침해' 사칭 악성 이메일이 무차별 유포되고 있는 것으로 드러났다.

AI 보안 전문 기업 샌즈랩은 해당 사이버 위협으로 인해 국내에서만 200여 시스템이 감염된 것으로 확인했으며 이 중 13곳 이상의 주요 기업·기관·대학·협회 등이 포함되어 있음을 분석한 보고서를 지난 9일 발행했다.

공격자는 Python 기반의 멀티 스테이지 로더를 이용해 사용자의 PC에 인포스틸러를 설치하고 외부 서버로부터 추가 페이로드를 반복적으로 복호화 과정을 실행한다. 이 과정에서 사용자의 브라우저 정보, IP 주소, 설치된 백신, 암호화폐 지갑 정보 등 다양한 개인정보가 유출되며 최종적으로 Purehvnc RAT가 설치되어 감염된 시스템에 대해 해커의 의지대로 제어까지 가능해진다.

이에 샌즈랩 위협분석팀은 공격자가 운영하는 텔레그램 채널을 추적해 피해자 리스트를 확보하여 감염 규모와 대상 범위를 보다 정밀하게 파악해 냈다. 또한 해당 악성코드는 단순한 이메일 피싱 수준을 넘어 고도화된 다단계 침투 전략을 기반으로 하고 있어 하루 평균 수십 건 이상의 신규 감염을 지속적으로 발생시키는 증가 추세에 있다고 분석했다.

샌즈랩은 유출된 개인 정보가 다른 서비스 로그인에 활용되어 기업 내부 정보 유출 등 2, 3차 피해가 발생될 수 있는 매우 치명적인 사이버 위협으로 분류하고 ▲출처가 불분명하거나 법적 제재를 암시하는 메일 클릭 자제 ▲감염 여부 의심 시 즉각 포렌식 분석 및 대응 조치 ▲이메일 보안 솔루션 또는 실시간 위협 대응 기술 도입 검토 등을 즉각적인 보안 점검 및 대응 방안으로 검토할 것을 권고했다.

샌즈랩 허수만 위협분석팀장은 “이번 공격은 단순 스팸 수준을 넘어선 정교한 타깃형 공격으로, 악성코드 감염 시 개인정보 탈취는 물론 시스템 제어권 탈취, 나아가 기업 전체의 인프라까지 위험에 처할 수 있다”며, “의심스러운 메일은 클릭하지 말고 항상 삭제하는 것이 중요하며 기업 내부 정보 유출 식별 및 사전 대응을 위해 네트워크 탐지 및 대응(NDR)과 같은 솔루션을 도입해 실시간 모니터링을 강화하고 개인정보유출 검색 서비스 등을 활용해 유출 여부를 확인하는 것이 필요하다”고 말했다.

![[포토] 트리플에스 설린, '눈 뗄 수 없는 예쁨'](https://img.hankyung.com/photo/202505/03.40571444.1.jpg)

![[ET시론] 바다의날 30주년과 해양 빅데이터 시대](https://img.etnews.com/news/article/2025/05/22/news-p.v1.20250522.1c6020f803074b48885e5e159213de62_Z1.jpg)

![[황보현우의 AI시대] 〈32〉AI에 피지컬(Physical)이 중요한 이유](https://img.etnews.com/news/article/2025/05/20/news-p.v1.20250520.e76292ab5cd04b198173c7ae51c9b22c_P3.jpg)

English (US) ·

English (US) ·