-

픽스내핑(Pixnapping) 은 악성 Android 앱이 다른 앱이나 웹사이트에 표시된 개인 정보를 몰래 훔치는 새로운 공격 기법임

- 이 공격은 Android API와 GPU 하드웨어 사이드 채널을 이용하며, Google, Samsung 등 주요 제조사의 최신 기기 대부분에 영향을 미침

- 인증코드, 채팅, 이메일 등 화면에 표시되는 모든 정보가 노출될 수 있으며 앱 권한 없이도 공격 가능함

-

Google Authenticator에서는 30초 이내에 2차 인증코드를 탈취할 수 있음

- Google과 GPU 벤더 모두 공격 완화를 위한 확실한 패치나 대응책이 부족한 상황임

개요

-

픽스내핑(Pixnapping) 은 악성 Android 앱이 다른 앱이나 웹사이트에 표시되는 정보를 사용자 모르게 훔쳐갈 수 있게 하는 공격임

- Android API와 GPU의 측면 채널(side channel) 을 악용해 정보 유출이 이루어지며, Google 및 Samsung 기기 등 최근 Android 스마트폰 대부분이 영향을 받음

- 확인된 실제 피해 앱에는 Gmail, Signal, Google Authenticator, Venmo, Google Maps 등이 포함되며, Google Authenticator의 2FA 코드도 30초 이내에 도난 가능함

연구 논문 및 시연

-

ACM CCS 2025에서 “Pixnapping: Bringing Pixel Stealing out of the Stone Age” 논문으로 공개 예정임

- 논문 사전 인쇄본을 통해 공격 원리 및 상세 내용 확인 가능함

주요 질의응답

어떤 기기가 영향을 받는가

- Android 13~16을 탑재한 Google Pixel 6, 7, 8, 9, Samsung Galaxy S25에서 실증함

- 다른 제조사 기기에서도 핵심 공격원리가 그대로 동작할 가능성이 높음

공격 조건

-

권한 없는 모든 Android 앱도 공격 실행 가능함

- 앱 매니페스트 파일에 별도 권한 선언이 없이도 발동함

어떤 정보를 훔칠 수 있는가

- 화면에 표시되는 모든 정보(채팅, 인증코드, 이메일 등)가 공격 타깃이 됨

- 화면에 노출되지 않는 내부 정보는 유출 불가함

실제 악용 사례

사용자 보호 방법

- 새로운 Android 보안 패치가 나올 때마다 즉시 설치 권장됨

개발자 보호 방법

- 효과적인 방어책이나 우회책은 현재 확인되지 않음

- 보안 관련 인사이트가 있으면 연구자에게 연락 요청

공격 동작 원리

- 악성 앱이 타깃 앱(예: Google Authenticator)을 호출해 민감 정보가 렌더링되도록 유도함

- 타깃 앱 화면에서 특정 픽셀에 그래픽 연산(블러 등)을 강제 적용함

-

GPU.zip과 같은 측면 채널을 활용해 2단계 픽셀을 한 픽셀씩 추출함

- 2,3단계를 반복해 픽셀 전체를 복구 후 OCR로 원래 내용을 추출하는 방식임

- 악성 앱이 실제로는 접근 불가한 화면을 스크린샷 찍는 효과와 유사함

악용된 Android API

-

window blur API를 이용해 민감 픽셀 부위에 그래픽 처리(블러)를 시행함

-

VSync 콜백을 통해 렌더링 시간을 측정, 픽셀별 추출에 활용함

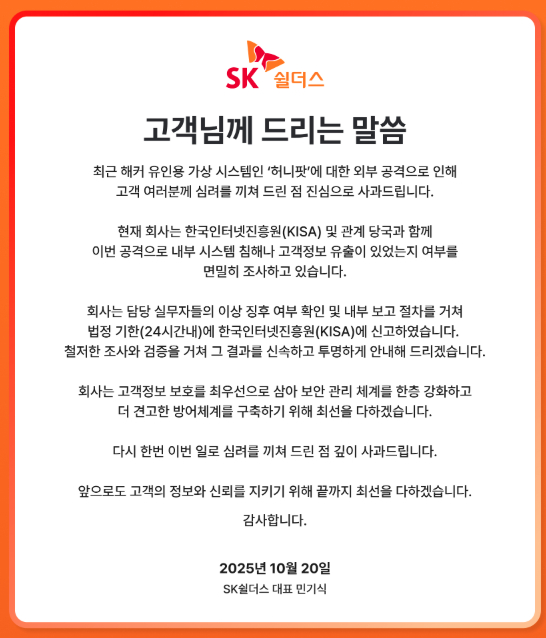

Google의 패치 및 대응

- Google은 앱이 호출하는 blur 처리 활동 개수 제한 방식으로 대응했으나, 곧 우회책(workaround)이 발견됨

- 해당 우회책은 현재 비공개(embargo) 상태임

하드웨어 수준의 사이드 채널

-

GPU.zip이라는 GPU 기반 사이드 채널로 픽셀 정보를 추출함

-

2025년 10월 기준 GPU 제조사 중 별도의 패치 계획 없음

취약점 식별 정보 (CVE)

타 운영체제 영향 여부

- Android는 앱이 다른 앱의 화면 데이터에 그래픽 연산, 사이드 이펙트 측정이 가능해 공격 대상이 됨

- 다른 OS 적용 가능성 미확인임

App List Bypass 추가 취약점

- 설치된 타 앱 목록을 별도 권한이나 매니페스트 선언 없이 식별할 수 있는 app list bypass 취약점도 있음

- 사용자 프로파일링에 활용될 수 있고, 기존 우회 방법과 달리 추가 선언 없이 동작함

- Google은 “Infeasible(불가)”로 판단하고 별도 조치 없이 종료함

로고, 소스코드 및 라이선스

대응 및 주요 일정

- 2025년 2월~10월 사이 Google, Samsung에 단계적으로 취약점 공개 및 대응 요청 진행

- Google은 Pixnapping 및 app list bypass의 위험 등급을 High/Low로 분류했으며 일부 패치는 미흡하거나 불가(Fix 불가)로 결론 지음

- 2025년 12월 Android 보안 공지에서 추가 패치 예정

요약

-

픽스내핑은 앱 권한 구조와 하드웨어 동작의 복합적인 허점을 이용해 실제 화면의 중요한 정보를 부정하게 유출할 수 있는 공격임

- Android 소프트웨어와 하드웨어 보안 모두에 구조적인 보완책이 필요한 상태임

3 weeks ago

12

3 weeks ago

12

![닷컴 버블의 교훈[김학균의 투자레슨]](https://www.edaily.co.kr/profile_edaily_512.png)

English (US) ·

English (US) ·